Machine Learning, “Deep Fake” ed i rischi in un mondo iperconnesso - ICT Security Magazine

Sicurezza, Hardware e Confidential Computing - Parte 1 - ICT Security Magazine

Fake News Archivi - ICT Security Magazine

MDR nella sanità. Cyber Security in ambienti critici - ICT Security Magazine

Sicurezza, Hardware e Confidential Computing – Parte 2 - ICT Security Magazine

QUIC: un nuovo protocollo Internet e la sicurezza IT - ICT Security Magazine

L'autenticazione che si evolve: dalla password ai token U2F - Parte 2 - ICT Security Magazine

Il Grande Malinteso - Business Continuity e Cyber Resilience - ICT Security Magazine

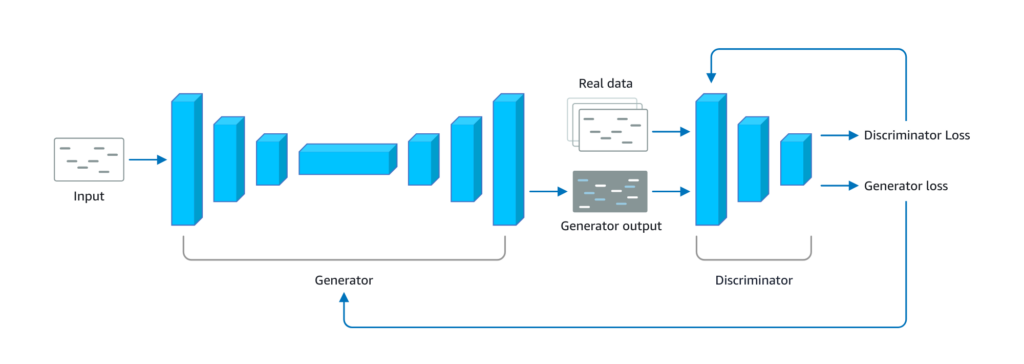

Machine Learning, “Deep Fake” ed i rischi in un mondo iperconnesso - ICT Security Magazine

Fuzzing e sicurezza dei DNS: Synopsys e il caso BIND 9 - ICT Security Magazine

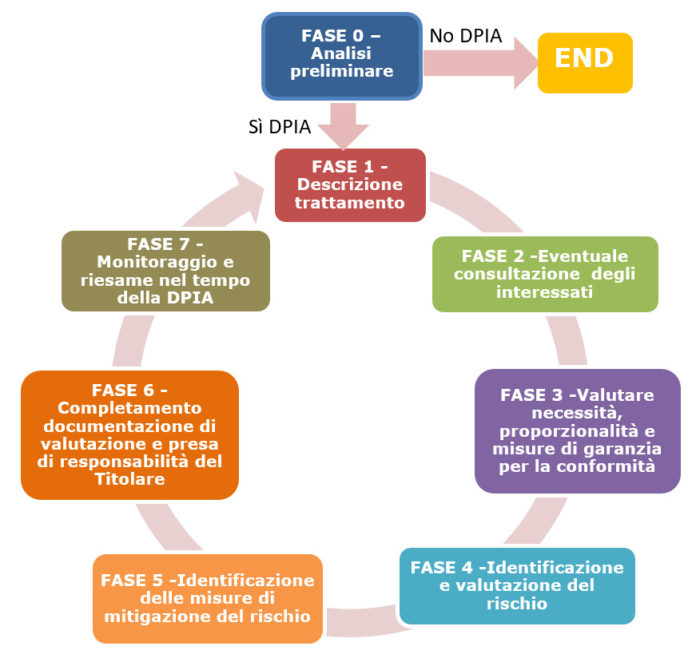

Guida per lo svolgimento della valutazione d'impatto sulla protezione dei dati (DPIA) - Parte II - ICT Security Magazine

Elaboratori Quantistici e Crittografia Post-Quantum, oggi - ICT Security Magazine

Machine Learning Archivi - ICT Security Magazine